【AWS】VPCダッシュボードでよく使われる項目を理解しよう!【NATゲートウェイ、Transit Gatewayなど】

今回はこのような質問をいただきました。

NATゲートウェイって何?

Transit Gatewayって何?

今回はVPCダッシュボードに存在する機能について解説していきます。

よく使われる機能なので理解しておくと今後役に立つと思います。

そこで今回はこちらの質問について解説していきます!

Elastic IP

Elastic IPはインスタンス等に付与できるIPアドレスです。

IPアドレスを固定するために利用します。

例えばEC2インスタンスは一度停止してしまうとIPアドレスが切り替わってしまいます。

立ち上げ直す度にエンドポイントを書き換えるのは面倒ですし、障害に繋がる可能性も高いですよね。

そこでEC2インスタンスにElastic IPを付与します。

そうすることで立ち上げ直したとしても同じIPアドレスでアクセスできるというわけです。

セキュリティグループ

セキュリティグループでは通信の制限を行います。

ALBはhttpsの通信だけ許可するとか、このインスタンスには社内ネットワークからのアクセスだけ許可するとか、そんな感じに使います。

個々の設定が甘いと致命的なので最低限の通信だけ許可しましょう。

NATゲートウェイ

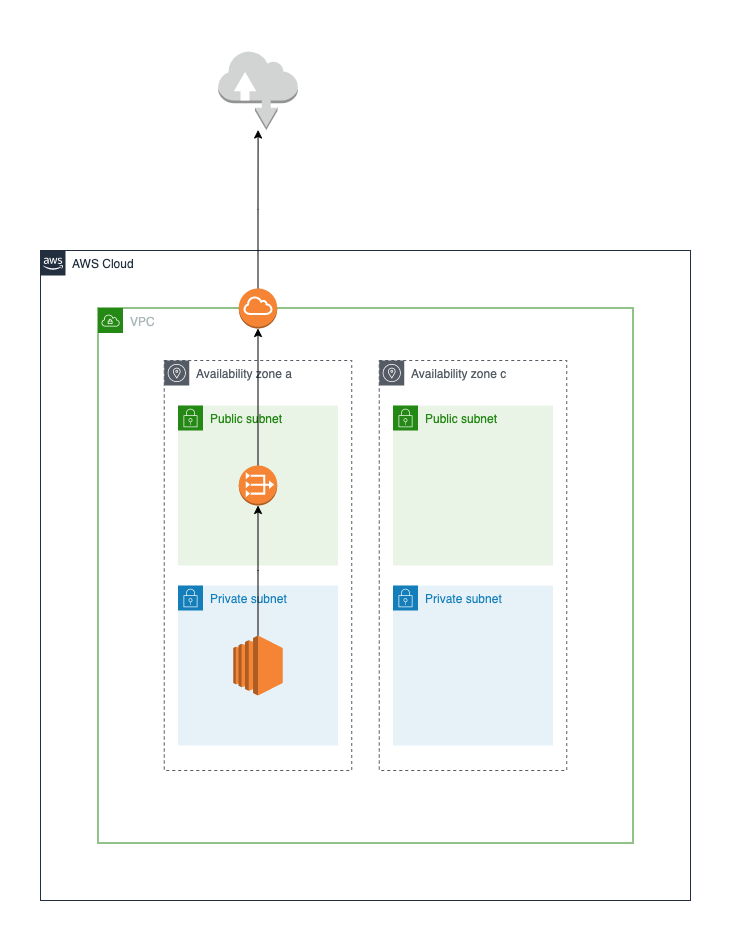

NATゲートウェイはプライベートサブネットからインターネットへの通信を行うために利用します。

インターネットゲートウェイとは違い、インターネットからプライベートサブネットへの通信は行なえません。

プライベートサブネットのインスタンスからインターネットや他の AWS サービスに接続できますが、インターネットからはこれらのインスタンスとの接続を開始できないようにすることができます。

NATゲートウェイはパブリックサブネットに配置します。

プライベートサブネット内のインスタンスからNATゲートウェイを経由し、インターネットゲートウェイを通ってインターネットへと通信を行います。

以下のようなイメージ。

プライベートサブネットのルートテーブルには0.0.0.0/0(インターネット)への通信がNATゲートウェイへ流れるように設定してあげましょう!

ピアリング接続

ピアリング接続をすることで2つのVPC間でプライベート通信を行えるようになります。

VPCとVPCの1対1の接続になります。

VPC ピアリング接続は、2 つの VPC 間でプライベートなトラフィックのルーティングを可能にするネットワーキング接続です。どちらの VPC のインスタンスも、同じネットワーク内に存在しているかのように、相互に通信できます。VPC ピアリング接続は、お客様の VPC 間、別の AWS アカウントの VPC との間、または別の AWS リージョンの VPC との間に作成できます。

外部のAPIを叩きたいけど個人情報を扱っているからプライベート通信で叩きたい、なんてときによく使われます。

Transit Gateway

Transit GatewayはVPCピアリングとほぼ同じで、別々のプライベートネットワーク間でプライベート通信を行えるようにします。

VPCピアリングとの違いは複数のプライベートネットワークを接続できること、VPCだけでなくオンプレミスとの接続も行えることです。

複数のプライベートネットワークと接続したい場合はTransit Gatewayを利用しましょう!

エンドポイント

そんなに頻繁には使われませんが、一応解説しておきます。

エンドポイントはPrivateLinkを実現するために利用されます。

PrivateLink

AWS PrivateLink は、トラフィックをパブリックインターネットに公開することなく、VPC、AWS のサービス、およびオンプレミスネットワーク間のプライベート接続を提供します。AWS PrivateLink を使用すると、さまざまなアカウントや VPC 間でサービスを簡単に接続して、ネットワークアーキテクチャを大幅に簡素化できます。

1つのエンドポイントに絞ったVPCピアリングやTransit Gatewayのようなイメージです。

プライベートサブネットからS3へアクセスするような場合、一般的にはNATゲートウェイを経由してインターネットへ出てからS3へアクセスするのですが、PrivateLinkを利用することでS3とプライベート通信が可能になります。

また、別VPCのNLBへのプライベート通信を行うことも可能です。

参考

https://docs.aws.amazon.com/ja_jp/vpc/latest/userguide/vpc-peering.html